Приметы на 22 марта: что нельзя делать в праздник 40 святых

22 марта отмечается праздник 40 святых 2021. В этот день в 320 году в древнем городе Севастии, современной Турции, произошли печальные события. Во времена правления римского императора Флавия Лициния сорок бесстрашных воинов приняли жестокую смерть во имя веры во Христа.

Сорок смелых воинов родом из Каппадокии отказались приносить жертву языческим богам, за что римляне предали их страшным пыткам: раздели и заставили стоять в ледяной воде Севастийского озера.

Всех желающих отречься от веры в Иисуса Христа приглашали согреться в бане, растопленной рядом, однако лишь один воин проявил отступничество от веры, вбежал в баню, но тут же умер. Однако один из римских воинов, Аглай, видя стойкость христиан в ледяной воде, присоединился к ним.

Имена Севастийских мучеников: Кирион, Кандид, Домн, Исихий, Ираклий, Смарагд, Евноик, Уалент, Вивиан, Клавдий, Приск, Феодул, Евтихий, Иоанн, Ксанфий, Илиан, Сисиний, Ангий, Аетий, Флавий, Акакий, Екдикий, Лисимах, Александр, Илий, Горгоний, Феофил, Дометиан, Гаий, Леонтий, Афанасий, Кирилл, Сакердон, Николай, Уалерий, Филоктимон, Севериан, Худион, Мелитон и Аглаий.

Читайте також

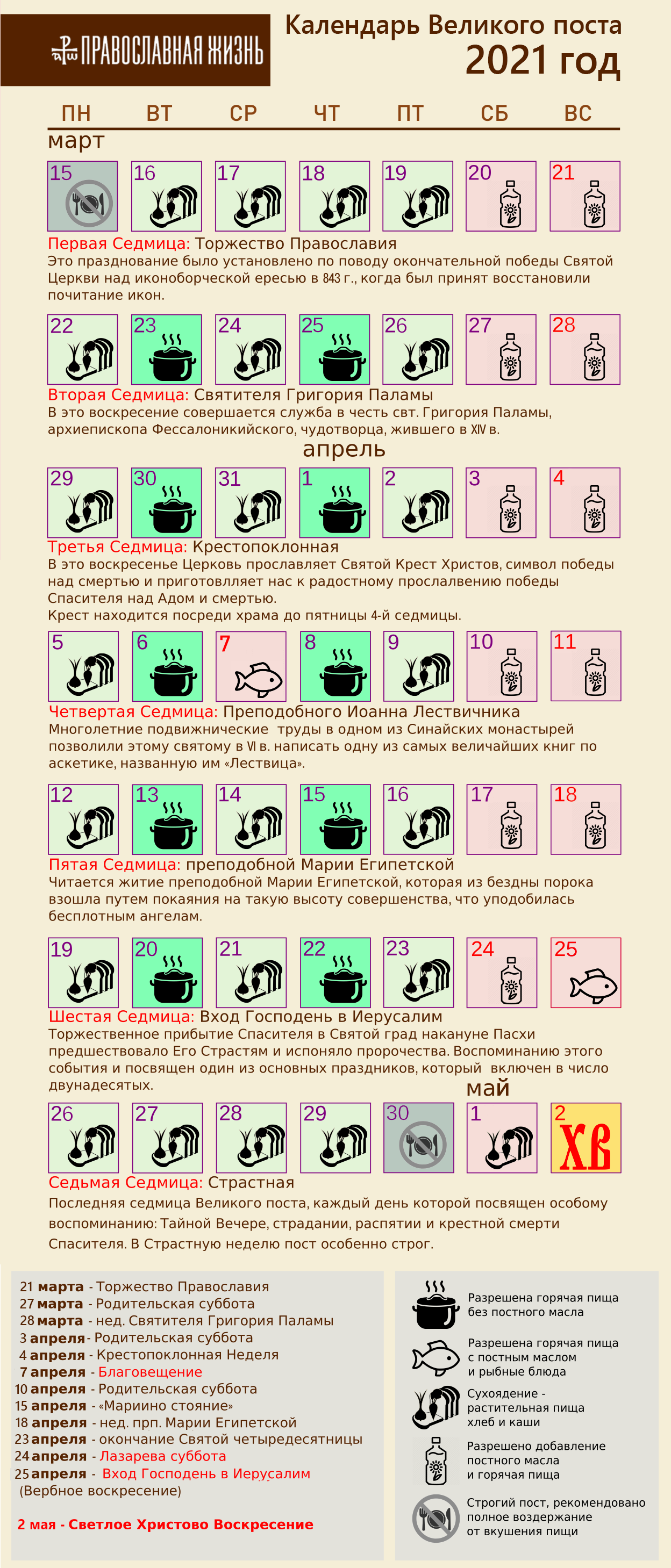

Когда Пасха в 2021 году: дата празднования

Сорок севастийских мучеников считаются небесными покровителями мужчин, воинов, путешественников. Им молятся о духовной помощи в гонениях и заточении, о силе духа для перенесения испытаний. А женщины молятся им о благополучии и скорейшем возвращении своих мужей и сыновей из дальней дороги.

Что нельзя делать в праздник 40 святых

- Несмотря на то что в 2021 году Сороки выпадают на первый рабочий день недели, 22 марта строго запрещен физический труд. Нельзя также заниматься рукоделием и ремонтом.

- Как и в другие православные праздники, в этот день строго запрещено ругаться и сквернословить. Это считается большим грехом — горе тому, кто ослушается этого совета.

- Нельзя жадничать в этот день. По народным традициям, нужно напечь 40 булочек-птичек и раздать их детям или прохожим. Тогда в дом придет удача и достаток.

К слову, девушкам 22 марта по этим мучным птичкам можно погадать на брак. Есть два способа: кинуть через левое плечо и посмотреть, куда укажет хвост «пернатой» — с той стороны и жених придет.

По второму способу необходимо собраться нескольким девушкам, положить жаворонков на порог дома и позвать собаку: чью птичку она первую съест, та первой и замуж выйдет.

Приметы на 22 марта в праздник 40 святых

По погоде в этот день наши предки пытались определить будущее состояние природы. Если 22 марта стоял морозец, то ждать весны не стоило еще в течение шести недель.

Увидеть прилет птиц в этот день считалось у наших прапрапрадедов хорошей приметой. А привлечь пернатых можно было с помощью «жаворонков» — специальных булочек, которые пекли в этот день. Мучных птичек крепили на крыше, чтобы приманить настоящих.

Читайте также, суеверия и что нужно сделать в праздник Сорок святых.

Подписывайтесь на наш Telegram-канал и узнавайте первыми о главных событиях в Украине и мире.

Народные приметы на 22 марта: что нельзя делать в этот день

Культура

1816

Поделиться

Народные приметы на 22 марта: что нельзя делать в этот день

День памяти сорока Севастийских мучеников отмечается 22 марта. Они были римскими легионерами и приняли мученическую смерть за отказ поклониться языческим богам.

Они были римскими легионерами и приняли мученическую смерть за отказ поклониться языческим богам.

Что нельзя делать:

- Нельзя выполнять любую работа, в том числе по дому и огороду.

- Нельзя ссориться, спорить, ругаться, думать о плохом и злобе. Как и в другие дни Великого поста, на Сорок сороков под строжайшим запретом

- Нельзя в этот день ругать детей и не запрещать им шумные игры и забавы.

- Нельзя в этот праздник сидеть дома, иначе весна могла пройти стороной.

Приметы:

- Если день теплый – будет 40 теплых, а холодный – 40 холодных дней.

- Увидеть скворца – скоро весна. Чайка же прилетела – скоро лед пойдет. Жаворонок прилетел – к теплу. Зяблики – к стуже.

- Если сороки и галки прилетают на Сороки – к теплу.

- Сороки теплые – сорок дней будет теплых, если холодные – жди сорок холодных утренников.

- Если в этот день скотина напьется от таящих сосулек – будет хорошая весна.

- Если от Сретения до Сороков не шли дожди и не портилась дорога, то летом ожидалась засуха.

- Если в этот день на крышах лежит снег, то на Благовещение снег будет покрывать всю землю, а на Юрия – отдельные места.

- Воробьи чирикают особенно старательно перед потеплением.

- Теплый ветер – к дождливому лету.

- Созвездие Орион заметно выпрямляется – к осадкам через 1–2 суток.

- Чайка прилетела – скоро лед пойдет.

- Прилетел кулик на сороки из заморья, принес весну из неволья.

- Утренники каждый день, с 22 марта до 30 апреля – к жаркому лету.

- Если испечь из теста в этот день 40 шариков–колобков и ежедневно выбрасывать в окно по одному, так можно защитить свои посевы от морозов.

- Какая погода на Сорок сороков, такая же будет и в сенокос.

- Много галок и сорок – к теплым денькам впереди.

- Чайки кружатся – к ледоходу.

- Сильный мороз в этот день – к богатому урожаю проса.

- Как только с 22 марта пройдет 40 утренников – можно сеять гречиху.

- Листва еще не распустилась, но уже слышен первый гром – к голодному году.

Именины: Аглаий, Аетий, Акакий, Александр, Александра, Алексей, Ангий, Афанасий, Вивиан, Гаий, Горгоний, Дмитрий, Дометиан, Домн, Евноик, Евтихий, Екдикий, Иван, Илиан, Илий, Иоасаф, Ираклий, Исихий, Кандид, Кесарий, Кирилл, Кирион, Клавдий, Ксанфий, Леонтий, Лисимах, Мелитон, Михаил, Наталия, Николай, Пётр, Приск, Сакердон, Севериан, Сергей, Сисиний, Смарагд, Тарасий, Уалент (Валент), Уалерий (Валерий), Урпасиан, Феодул, Флавий, Феофил, Филоктимон, Худион.

Нейросеть Midjourney создала образы малых городов Нижегородской области

Смотрите фотогалерею по теме

8 марта: Нижегородские красавицы провели съёмку в окружении тюльпанов

Смотрите фотогалерею по теме

Городские районы Нижнего Новгорода глазами нейросети

Смотрите фотогалерею по теме

В Нижнем Новгороде нечитаемые автомобильные номера становятся нормой

Смотрите фотогалерею по теме

Нейросеть изобразила Нижний Новгород в виде купца

Смотрите фотогалерею по теме

«Жёны героев»: Супруги нижегородских участников спецоперации стали героинями проекта

Смотрите фотогалерею по теме

Опубликованы фотографии Героев специальной военной операции

Смотрите фотогалерею по теме

Подписаться

18:47

Догазификация рождает новые традиции на Кубани

21 июля

Газ против дров: как голубое топливо для астраханцев из мечты становится реальностью

20 июля

Программа догазификации меняет жизнь южноуральцев к лучшему

Что еще почитать

Брошенные в «контрнаступ» украинцы начали массово сдаваться в плен

3983

Роман Учитель

Бывший американский офицер Крапивник увидел особую роль ЧВК «Вагнер» в Белоруссии

6666

Дарья Федотова

Следователи разоблачили банду, похищавшую детей под видом сотрудников опеки: продавали по всей стране

3083

Антон Ломакин

Прах разведчика Николая Кузнецова во Львове могли пытаться похитить партизаны

6319

Владимир Михайлов

Разведчик Матвийчук допустил переговоры Украины и России после краха «контрнаступления»

7208

Лина Корсак

Что почитать:Ещё материалы

В регионах

Британские фантазеры: ВСУ зайдут в Крым через месяц

26937

Крым

crimea.

mk.ru

mk.ru

фото: МК в КрымуВ Северо-Крымский канал перестала поступать вода

Фото

19076

Крым

фото: МК в Крыму

В Новосибирской области жители заявили о зверском убийстве председателя СНТ «Автомобилист»

14945

Новосибирск

Дарья Мелехова

На полигоне в Кировском районе возник пожар, движение по Тавриде перекрыто

14541

Крым

фото: МК в Крыму

18 июля – праздник Сергия Радонежского, что строго запрещено в день небесного покровителя России

Фото

13306

Псков

«Юбилей» Михаила Клока: лидер организованной преступной группы в десятый раз предстает перед судом, его обвиняют в особо тяжком преступлении

Фото

8075

Екатеринбург

Максим Бойков

В регионах:Ещё материалы

10 правил безопасности корпоративных мобильных устройств

Надлежащая защита корпоративных мобильных устройств — это больше, чем просто защита отдельных единиц оборудования. Мобильные устройства подключаются к критически важным сетевым ресурсам и определяют большую часть того, как работает глобальная рабочая сила. Это означает, что безопасность устройств защищает не только само оборудование, но также защищает доход вашей компании и общую стратегию.

Мобильные устройства подключаются к критически важным сетевым ресурсам и определяют большую часть того, как работает глобальная рабочая сила. Это означает, что безопасность устройств защищает не только само оборудование, но также защищает доход вашей компании и общую стратегию.

Предприятия, которые полагаются на обширные запасы мобильных устройств, выиграют от принятия долгосрочного подхода к управлению оборудованием, соответствующего временным рамкам их бизнес-стратегий. Вот 10 вещей, которые вы делаете и не хотите делать при управлении мобильными устройствами, которые повысят эффективность вашей компании в долгосрочной перспективе.

1. Начните с инвентаризации всего.

Перед тем, как приступить к маркировке и отслеживанию оборудования, вам необходимо хорошо понимать все, с чем вы работаете. Если у вас нет полной инвентаризации мобильных устройств, которая была обновлена в течение последнего квартала, начните с тщательного аудита всех мобильных устройств, используемых в вашей организации.

Однако вам не нужно отслеживать каждую последнюю Bluetooth-гарнитуру или калькулятор. Эмпирическое правило заключается в том, что если потеря устройства серьезно повлияет на производительность вашей организации до тех пор, пока вы его не замените, оно должно быть инвентаризировано и защищено.

В хорошей инвентаризации записываются не только имена устройств. Он записывает все, что нужно знать компании для управления устройством. Это может включать:

- Назначенное контактное лицо или отдел

- Номер модели и серийный номер

- Информация о гарантии

- Дата покупки

- Дата окончания жизненного цикла

- История обслуживания

2. Не пренебрегайте оборудованием BYOD в своей программе безопасности.

BYOD означает «принеси свое устройство». Многие организации до некоторой степени терпимо относятся к личным мобильным устройствам в своей сети. Но некоторые полагаются на них почти исключительно как на меру экономии.

Но некоторые полагаются на них почти исключительно как на меру экономии.

Независимо от того, какой подход ваша организация выберет к оборудованию BYOD, обязательно адаптируйте свою программу безопасности к устройствам на рабочем месте, которые не принадлежат вашей организации. Вам нужно будет сделать это с помощью комбинации мер физической безопасности и политик использования.

Например, вы можете создать политику, которая запрещает устройствам BYOD входить в важные места, такие как отделы исследований и разработок, чтобы предотвратить утечку новых тестовых продуктов или коммерческой тайны. Любой пользователь, входящий на объект, может быть обязан поместить свои устройства в безопасную систему хранения.

3. Координируйте безопасность мобильных устройств с ИТ-отделом.

Мобильные устройства требуют как физической, так и сетевой безопасности. Чтобы правильно управлять ими, вы должны создать программу, которая охватывает как традиционные, так и группы ИТ-безопасности.

Эксперты по ИТ-безопасности рекомендуют защищать соединения между мобильными устройствами и ресурсами корпоративной сети. На рабочем месте корпоративные устройства и устройства BYOD должны подключаться через зашифрованную беспроводную сеть.

Устройства за пределами рабочего места также должны использовать безопасные соединения. Туннели виртуальной частной сети (VPN) могут защитить все соединения мобильного устройства через Интернет с корпоративными ресурсами, когда вам требуется более высокий уровень безопасности.

4. Не пренебрегайте аутентификацией устройства.

Если мелкий преступник или решительный хакер завладеет одним из ваших корпоративных мобильных устройств, вы должны убедиться, что они не могут получить доступ к сохраненным данным. Вам необходимо установить строгие требования аутентификации на мобильных устройствах. Использование комбинации политик аутентификации и ИТ-инструментов обычно является наиболее надежным способом сделать это.

Без сомнения, каждое предприятие должно применять требования к сложности пароля или PIN-кода на своих мобильных устройствах. Независимо от того, как часто вы напоминаете сотрудникам использовать надежные пароли, если вы не сделаете это обязательным, кто-то обязательно будет использовать «пароль» или «1234».

Независимо от того, как часто вы напоминаете сотрудникам использовать надежные пароли, если вы не сделаете это обязательным, кто-то обязательно будет использовать «пароль» или «1234».

Компании, управляющие объектами с более высоким уровнем безопасности, захотят рассмотреть дополнительные меры аутентификации помимо паролей или PIN-кодов. Вместо того, чтобы заменять эти методы еще более сложными инструментами, которые могут снизить удобство использования, рассмотрите возможность применения подхода «глубокоэшелонированной защиты». В корпоративной безопасности мобильных устройств это обычно принимает форму многофакторной проверки подлинности (MFA).

MFA сочетает обязательный пароль или PIN-код с одной или несколькими другими формами проверки подлинности. Если вы когда-либо вводили свой пароль на веб-сайте, который затем предлагает вам ввести текстовый код или код, отправленный по электронной почте, это многофакторная аутентификация.

В дополнение к кодам электронной почты биометрическая аутентификация или представление физического токена безопасности являются распространенными методами MFA с высоким уровнем безопасности. Оба эти метода обычно доступны в последних поколениях корпоративного мобильного оборудования.

Оба эти метода обычно доступны в последних поколениях корпоративного мобильного оборудования.

5. Отслеживайте, как используются ваши мобильные устройства.

Автоматическое отслеживание активов позволяет лучше понять, как используются ваши устройства. Многие компании сначала пытаются отслеживать, требуя от пользователей вручную регистрировать выход из устройства и его использование, но эта практика плохо масштабируется. Кто-то в конечном итоге должен будет проанализировать эти текстовые журналы, чтобы извлечь любую значимую информацию.

Ручное отслеживание также подвержено человеческим ошибкам и возлагает на сотрудников ответственность за запоминание каждой соответствующей детали их использования. Это проблемы, которые многие организации быстро обнаруживают, когда впервые проходят цифровую трансформацию своих процессов.

Рассмотрите возможность использования автоматизированной системы отслеживания активов, которая может регистрировать каждую важную для вас информацию об использовании сохраненных мобильных устройств. Это может включать в себя точное время транзакций, аутентифицированную личность запрашивающего, поздние возвраты устройств и сообщения о технических проблемах.

Это может включать в себя точное время транзакций, аутентифицированную личность запрашивающего, поздние возвраты устройств и сообщения о технических проблемах.

6. Не нарушайте существующие рабочие процессы.

Обучение новым методам обеспечения безопасности неизбежно. Но любые новые политики или технологии, которые вы внедряете, будут наиболее эффективными, если они дополнят то, как ваши сотрудники уже управляют вашим бизнесом. Интегрируйте любую корпоративную систему безопасности мобильных устройств, которую вы развертываете, в то, как ваша организация уже работает.

Разработайте политику, подходящую для каждого отдельного отдела. Приобретите новую технологию управления, которую можно настроить в соответствии со своими потребностями и занимаемой площадью. Будьте очень осторожны с предполагаемыми универсальными решениями безопасности. Такие обычно никому не подходят.

7. Выберите систему управления с интуитивно понятным программным обеспечением.

Системы управления активами могут быть очень выгодными инвестициями. Они могут автоматизировать наиболее трудоемкие задачи, связанные с защитой и отслеживанием мобильных устройств. Но имейте в виду, что функциональность этих систем зависит как от качества их программного обеспечения, так и от их аппаратного обеспечения.

В дополнение к рассмотрению того, как новые политики и технологии повседневно интегрируются с вашей рабочей силой, подумайте, как административное программное обеспечение, поддерживающее эту технологию, будет использоваться вашими менеджерами. Например, если вы управляете запасами защищенных ноутбуков, используемых выездными техниками, сможете ли вы отслеживать и изменять распределение, не задерживая обращения в службу поддержки?

Программное обеспечение также должно предоставлять ценную информацию о том, как используются ваши мобильные устройства. Вы можете обнаружить, что ваша первая смена публикует 80 процентов всех потерянных устройств в отчете о предотвращении потерь. Или вы можете увидеть, что вторая смена чрезмерно использует одну конкретную модель ручного сканера, что может указывать на то, что вам нужно больше запасов.

Или вы можете увидеть, что вторая смена чрезмерно использует одну конкретную модель ручного сканера, что может указывать на то, что вам нужно больше запасов.

8. Не забудьте интегрироваться с другими системами безопасности.

Системы управления мобильными устройствами используют терминалы управления доступом для аутентификации пользователей при входе или выходе из устройства. Если вы уже используете электронный контроль доступа, поищите систему управления устройствами, которая может с ним интегрироваться.

Интеграция систем управления упрощает администрирование и сокращает общее обслуживание. ИТ-отдел должен управлять только одной пользовательской базой данных. Вы также получите более качественную унифицированную информацию о том, как люди и устройства перемещаются по вашему объекту, что может помочь вам оптимизировать операции, в которых используются эти устройства.

9. Проанализируйте производительность.

Как и любой сложный процесс, вы должны контролировать и корректировать программу безопасности вашего мобильного устройства на основе собранных вами отзывов. Эта обратная связь может исходить от пользователей и данных, собранных с помощью любой используемой вами технологии управления.

Эта обратная связь может исходить от пользователей и данных, собранных с помощью любой используемой вами технологии управления.

Полезная, действенная информация поможет вам адаптировать процессы, чтобы они лучше соответствовали общим бизнес-целям. Хорошая аналитика также помогает опережать вопросы соблюдения нормативных требований.

10. Не прекращайте отслеживание, когда пользователи сдают устройства.

Вы можете контролировать устройства, находящиеся в состоянии покоя в системе хранения, используя так называемое наблюдение за контентом. Это набор датчиков и соединений, предназначенных для автоматического сбора информации о личности и состоянии активов, размещенных в системе хранения.

Например, беспроводные RFID-метки, прикрепленные к компонентам жесткого комплекта, могут определить, присутствует ли каждый компонент при сдаче комплекта. Весы внутри отсеков для хранения могут проверять вес расходных материалов, чтобы определить, использовались ли они. Проводные USB-соединения могут подтвердить идентификационный номер подключенного ноутбука, планшета или смартфона.

Наблюдение за контентом добавляет дополнительную отчетность в то, что в противном случае было бы автоматизированным процессом без участия оператора. Проводные соединения также могут заряжать мобильные устройства, поэтому они всегда готовы к следующему использованию.

Безопасность корпоративных мобильных устройств — основа будущего вашего бизнеса.

Мобильные устройства — это мощные бизнес-инструменты. Но они настолько эффективны, насколько эффективны процессы, которые вы внедряете для их защиты и управления. Внедрение передовых методов обеспечения безопасности сегодня заложит основу для будущего успеха вашего бизнеса.

Хотите узнать больше о безопасности мобильных устройств? Ознакомьтесь с нашей электронной книгой Повышение эффективности и снижение затрат с помощью управления мобильными устройствами: пошаговое руководство.

Об авторе

Джей Палтер

Вице-президент по маркетингу

Джей курирует маркетинг и стратегическое партнерство в Real Time Networks и имеет более чем тридцатилетний опыт работы на руководящих должностях в сфере финансовых услуг и технологий.

Библиотека ИТ-директора Министерства обороны США

Библиотека ИТ-директора Министерства обороны США

Перейти к основному содержанию (нажмите Enter).

Политики и соответствующие документы

| ||

Новые товары

| ||

Анализ бизнес-кейса (BCA)

| ||

Киберработники

| ||

Защита от кибератак

» | ||

Руководство по приобретению цифровых возможностей

| ||

Расширение возможностей мобильного доступа к данным

| ||

Управление идентификацией, учетными данными и доступом (ICAM)

| ||

Максимальный доступ к спектру для повышения операционной эффективности

| ||

Современные методы разработки программного обеспечения

| ||

Модернизация сетей |

mk.ru

mk.ru 01 — Управление персоналом в киберпространстве

01 — Управление персоналом в киберпространстве 01, Кибербезопасность

01, Кибербезопасность 02, Использование коммерческих беспроводных устройств, услуг и технологий в Министерстве обороны

02, Использование коммерческих беспроводных устройств, услуг и технологий в Министерстве обороны 03 Электромагнитное воздействие на окружающую среду (E3) Программа

03 Электромагнитное воздействие на окружающую среду (E3) Программа